IPアドレス/ホスト名を変更せずに、AD をマイグレーションする手順

筆者が構築している検証用環境では、Active Directory(以下、AD と呼びます。) の OS に評価版 Windows Server 2019 を採用しています。

評価版 Windows Server 2019 は180日間ごとのライセンス更新が必要です。

ライセンスの期限は検証用環境に構築している AD も無縁ではなく、評価版 Windows Server 2019のライセンス期限が目前にせまってきました。

通常なら、Microsoft から公開されているライセンス更新手順を実施すれば、評価版 Windows Server 2019 を使い続けることができます。

しかし、今回は、評価版 Windows Server 2022 を入手していたこともあり、AD を評価版 Windows Server 2019 から評価版 Windows Server 2022 へのマイグレーション手順を解説したいと思います。

なお、メンバーサーバーやクラアイントコンピューターなどの AD に所属するクライアントの設定(優先 DNSなど)は変更対象外です。

したがって、移行元 AD サーバーと移行先 AD サーバーの IP アドレス、ホスト名の変更はいたしません。

なお、評価版 Windows Server 2022 の構築手順に関する説明は割愛いたします。

手順の紹介

手順は全部で6ステップです。

順を追って手順を紹介していきます。

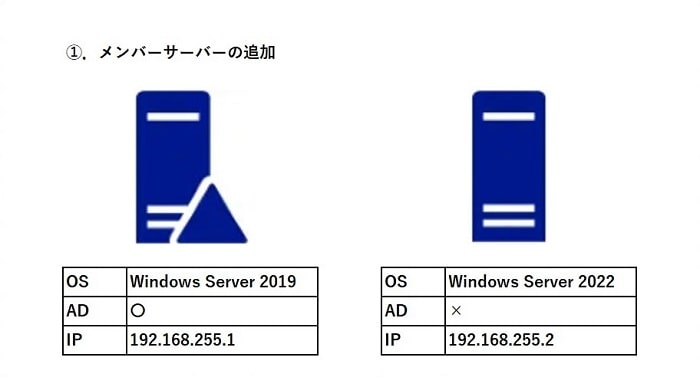

ステップ1では、ドメインに Windows Server 2022 をインストールしたサーバ―を構築します。

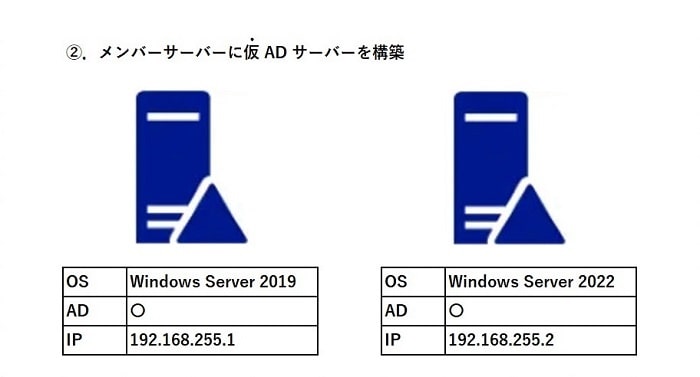

ステップ2では、ステップ1で構築したメンバーサーバ―をドメインコントローラーへ昇格します。

ステップ2で構築したドメインコントローラーは、仮の AD サーバーです。

また、ステップ3を実施するために、FSMO を仮の AD サーバに移行します。

ステップ3では、旧 AD サーバーをドメインコントローラーから降格し、ドメインからの離脱(削除)を実施します。

旧 AD サーバーを削除しない場合は、ステップ4以降にネットワーク内で同一 IP アドレスを持つマシンが2台存在することになります。

そのため、予期せぬエラーを防ぐためにも IP アドレスを変更してください。

ステップ4では、ドメインに Windows Server 2022 をインストールしたサーバ―を構築します。

ステップ5では、ステップ4で追加したメンバーサーバ―をドメインコントローラーへ昇格します。

ステップ2と同様の手順です。

ステップ5で構築したドメインコントローラーが、正式な新 AD サーバーとなります。

また、ステップ6を実施するために、FSMO を新 AD サーバに移行します。

ステップ6では、仮の AD サーバーをドメインコントローラーから降格し、ドメインからの離脱(削除)を実施します。

AD のマイグレーション

では、ステップごとに手順を解説いたします。

ステップ1

ステップ1では、メンバーサーバ―のドメインへの参加手順となりますが、以前、紹介した記事でまとめていますので、よろしければこちらをご覧ください。

したがって、ドメイン参加後からの手順を解説いたします。

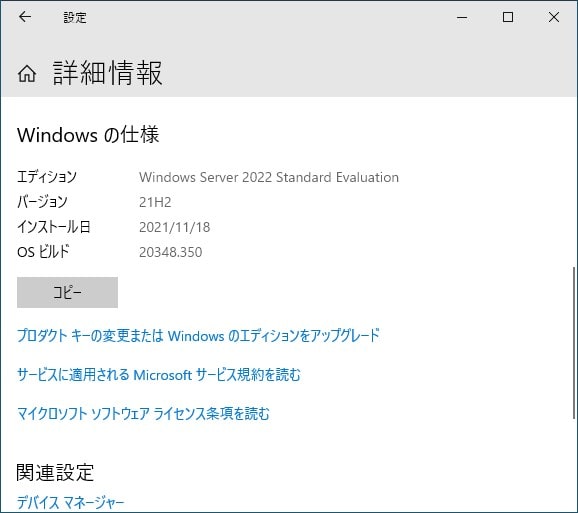

以下は、ドメイン参加したメンバーサーバ―の「Windows の仕様」です。

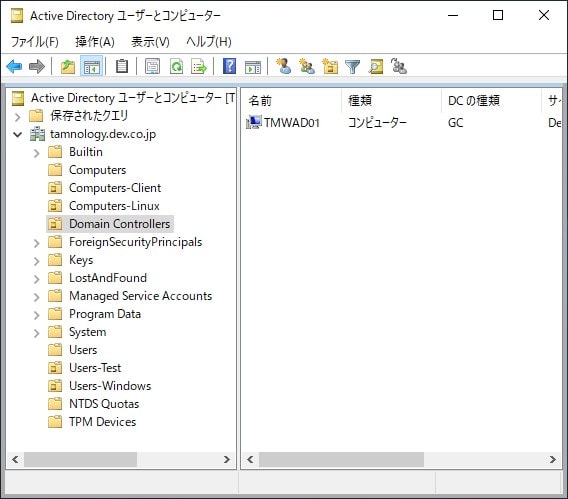

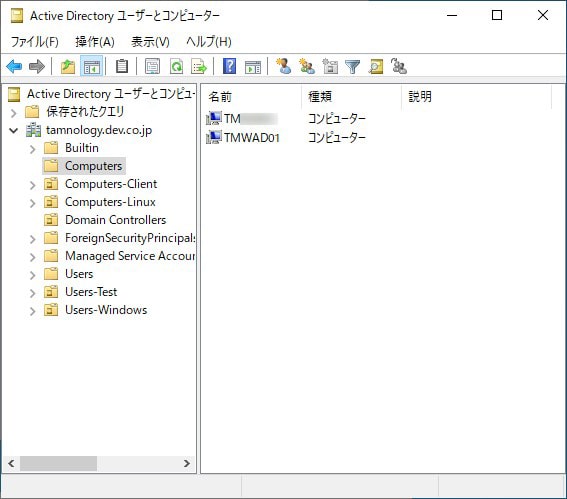

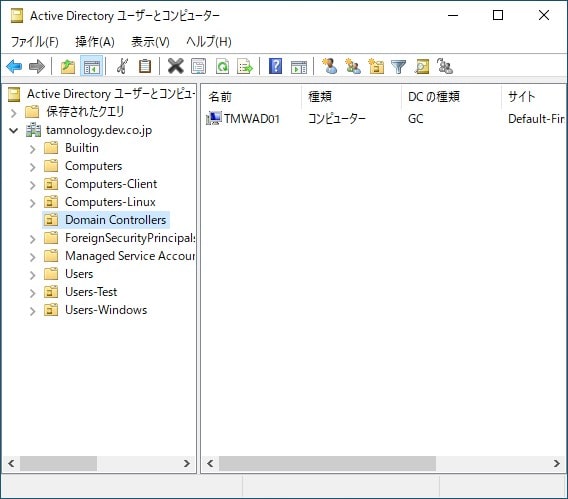

「Active Directory ユーザーとコンピューター」ウィンドウで、ドメインコントローラーを確認します。

まだ、仮の AD サーバーにドメインコントローラーを構築していないため、ドメインコントローラーは1台です。

なお、通常は AD は冗長構成をとるため複数台の AD サーバーを構成しますが、検証用環境なので、1台のみの構成となっています。

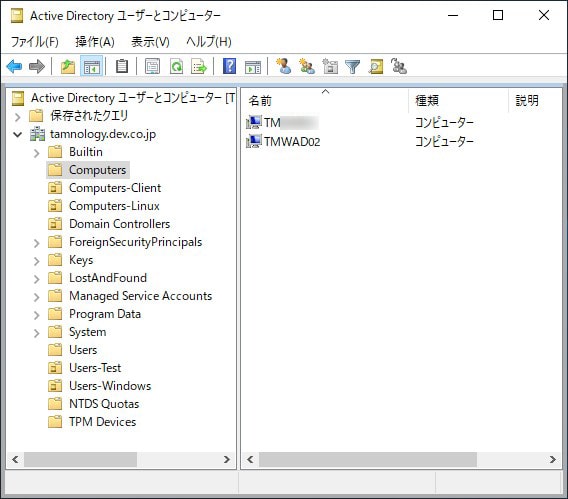

メンバーサーバ―を確認します。

ステップ2

ステップ2では、メンバーサーバ―のドメインコントローラーへの昇格手順を解説いたします。

また、ステップ3を実施するための前提条件となるFSMO の移行も解説いたします。

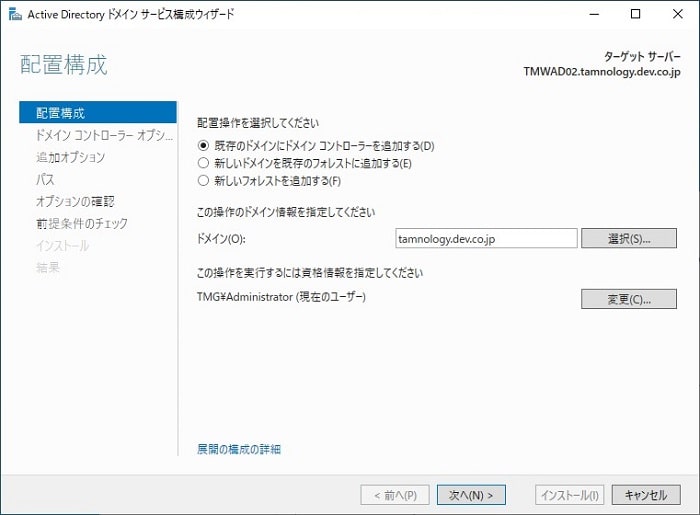

「Active Directory ドメイン サービス構成ウィザード」ウィンドウにて、ドメイン情報を設定し、[次へ] をクリックします。

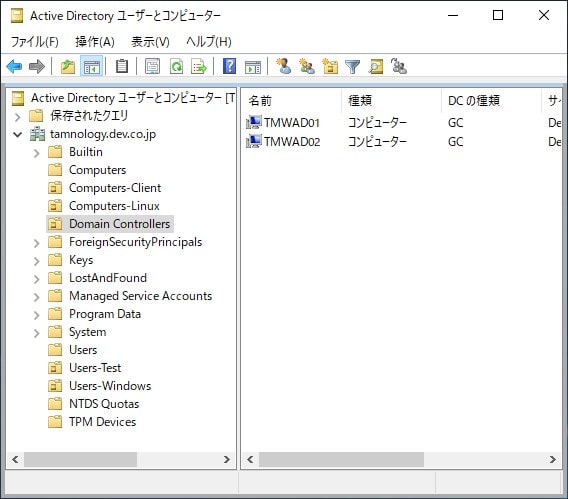

仮の AD サーバ―の構築後、「Active Directory ユーザーとコンピューター」ウィンドウで、ドメインコントローラーを確認します。

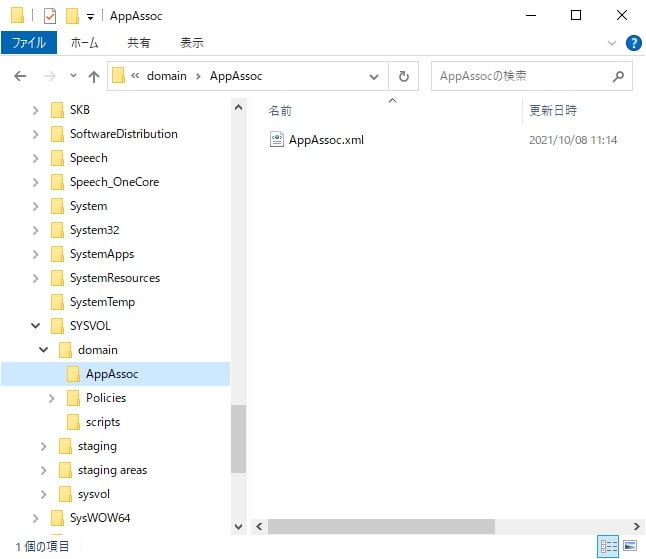

グループポリシー用のファイルを確認してみます。

仮の AD サーバーにもグループポリシー用のファイルが連携されています。

なお、画像の XML ファイルは、Windows 11 用のアプリケーションの関連付けを定義しているファイルです。

アプリケーションの関連付けに関しては、別の記事でまとめていますので、よろしければこちらをご覧ください。

イベントログなどを確認し、仮の AD サーバーに問題がない場合、FSMO の移行を実施します。

なお、移行元は旧 AD サーバー、移行先は仮の AD サーバーです。

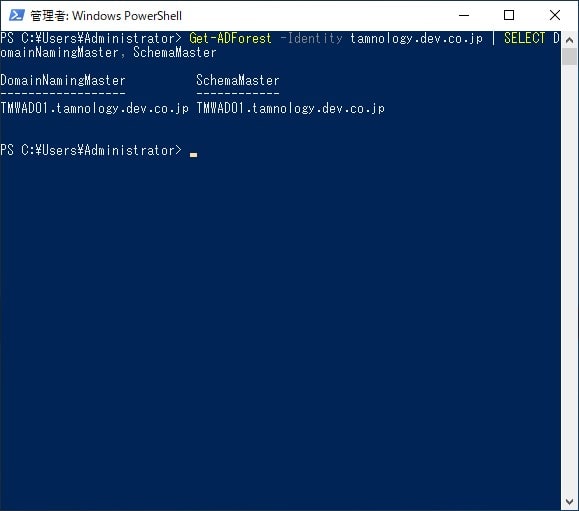

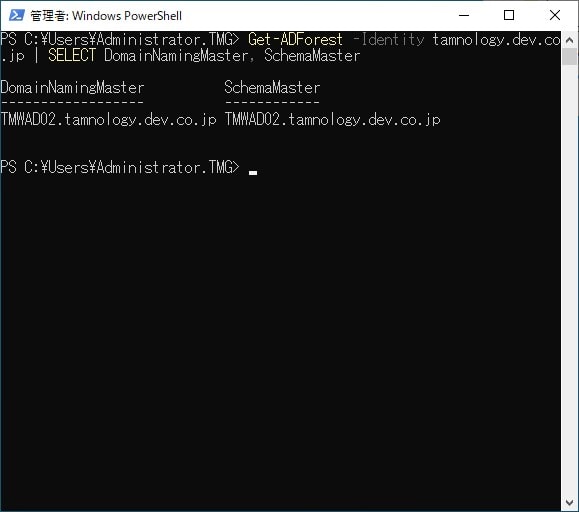

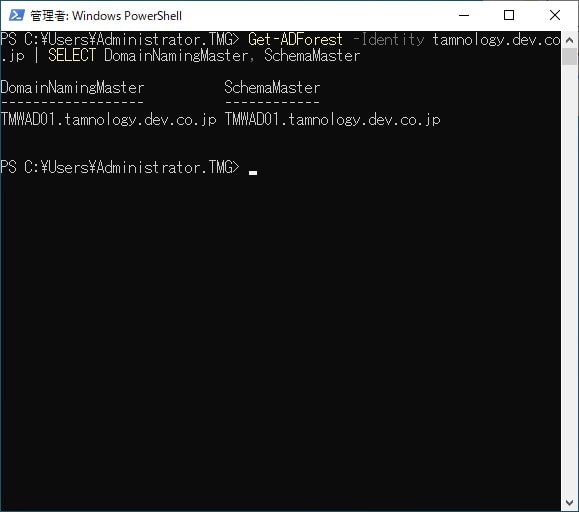

FSMO(ドメイン名前付けマスター、スキーママスター)の役割を保有するサーバを確認するため、「Windows PowerShell」ウィドウで、以下のコマンドを実行します。

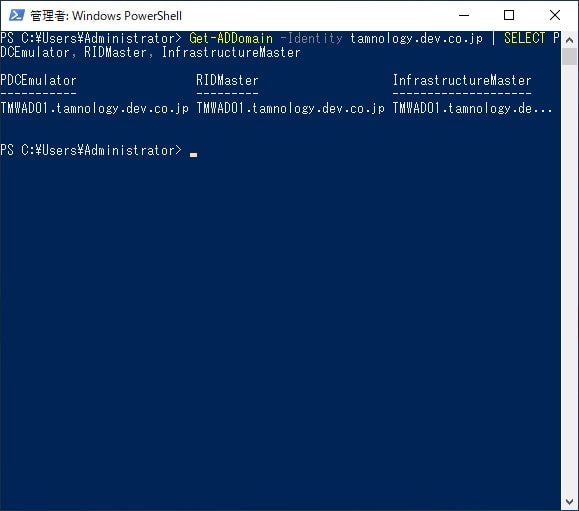

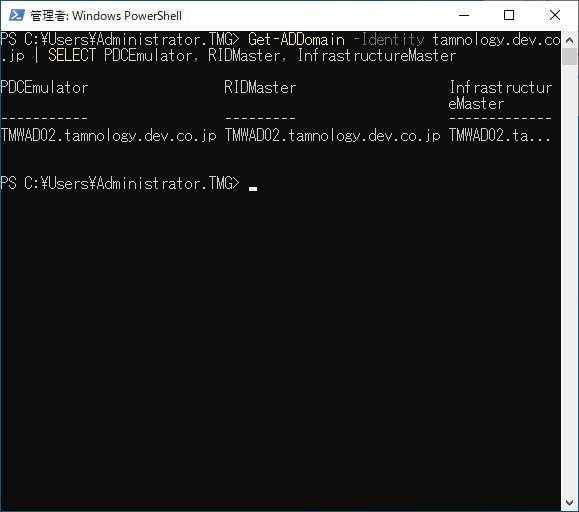

Get-ADForest -Identity [ドメイン名] | SELECT DomainNamingMaster, SchemaMasterさらに、もう一度、FSMO(PDC エミュレーター、RID マスター、インフラストラクチャ マスター)の役割を保有するサーバを確認するため、「Windows PowerShell」ウィドウで、以下のコマンドを実行します。

Get-ADDomain -Identity [ドメイン名] | SELECT PDCEmulator, RIDMaster, InfrastructureMaster旧 AD サーバーが FSMO(ドメイン名前付けマスター、スキーママスター) の役割を保有しているため、以下のコマンドを実行し、仮の AD サーバーへ移行します。

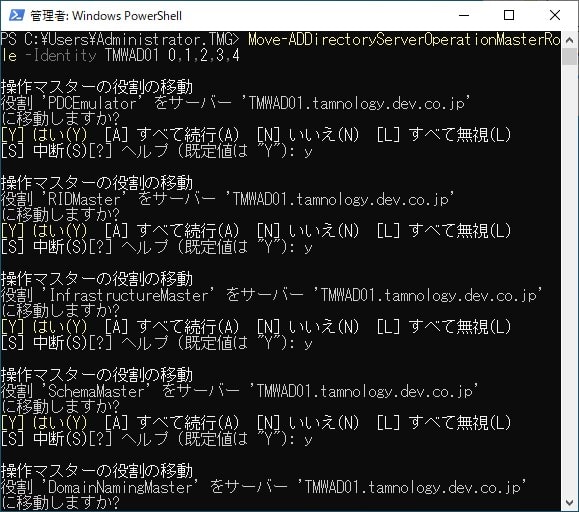

Move-ADDirectoryServerOperationMasterRole -Identity [コンピューター名] 0,1,2,3,4

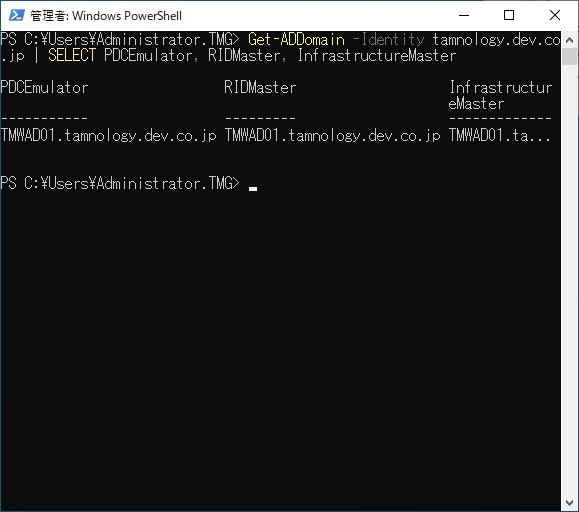

FSMO の移動コマンド実行後、再度、FSMO の役割を保有するサーバを確認するコマンドを実行すると、仮の AD サーバーに移行されていることが確認できます。

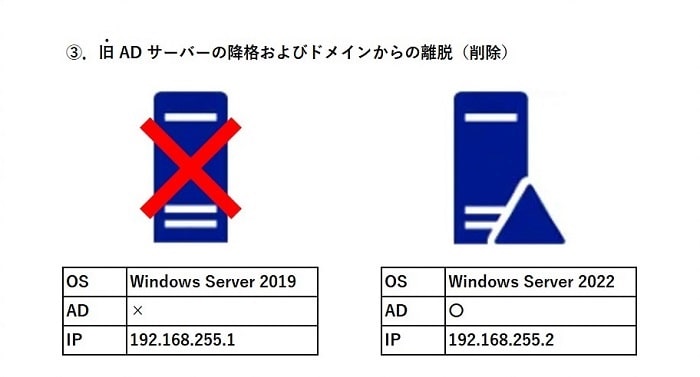

ステップ3

ステップ3では、旧 AD サーバーのドメインコントローラーからの降格とドメインからの離脱(削除)手順を解説いたします。

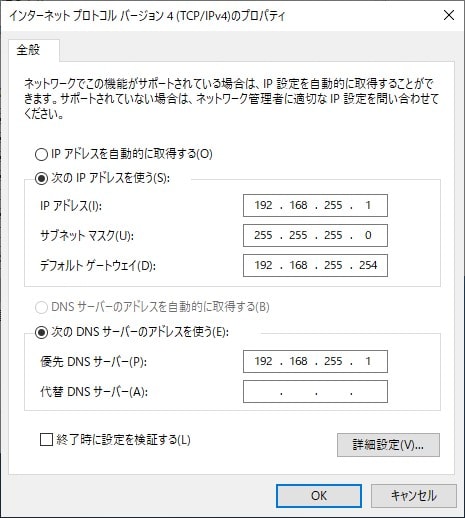

旧 AD サーバーの AD 降格前に「イーサネットのプロパティ」から「インターネット プロトコル バージョン 4(TCP/APv4)のプロパティ」ウィンドウにて DNS の設定を変更します。

仮の AD サーバーの IP アドレスを DNS に追加します。

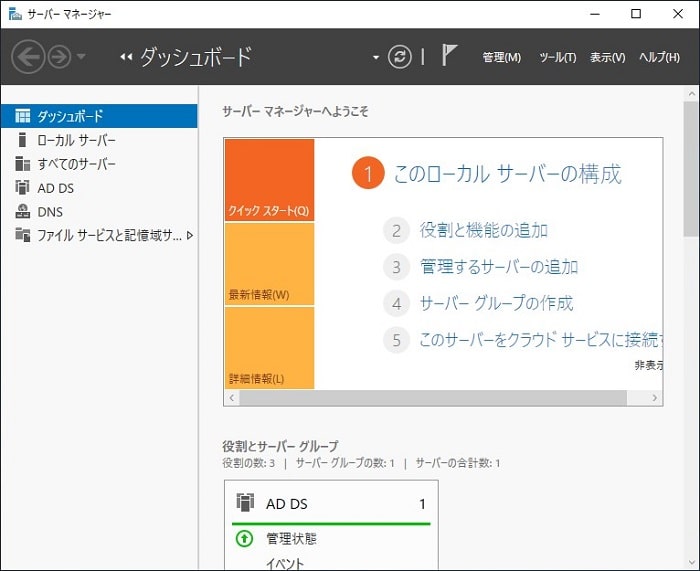

次に、ドメインコントローラーから降格するため、「サーバーマネージャー」ウィンドウを開きます。

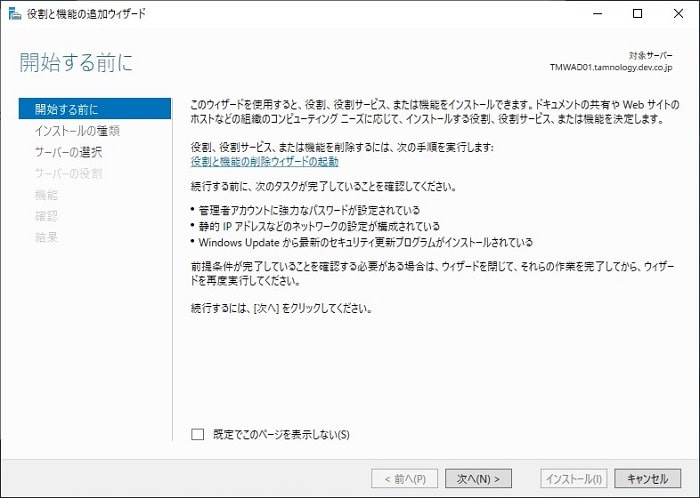

「役割と機能の追加ウィザード」ウィンドウが表示されます。

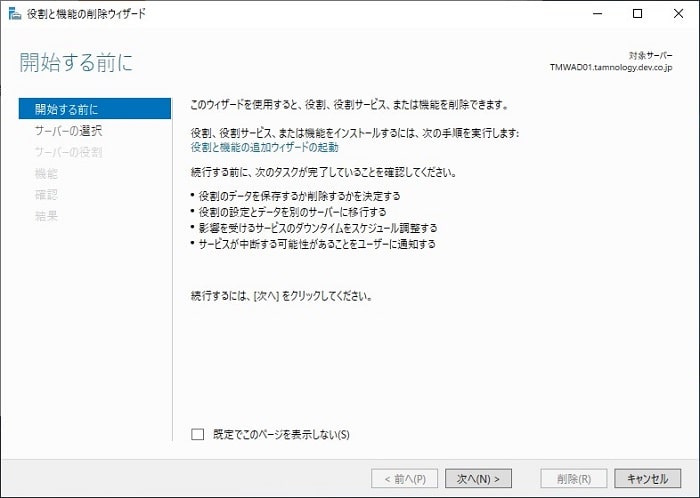

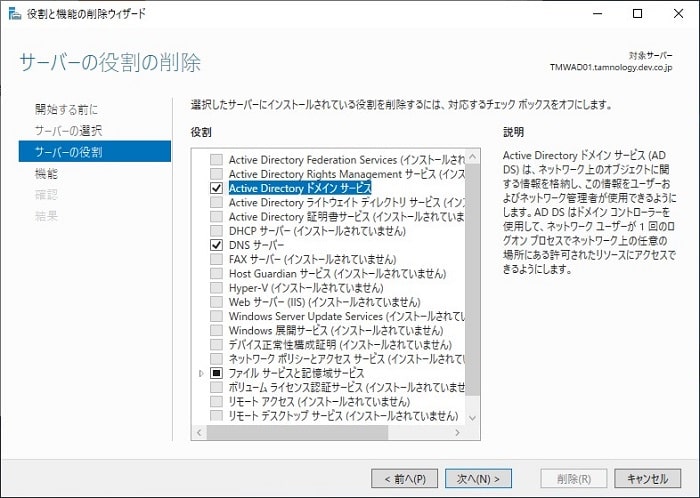

「役割と機能の追加ウィザード」ウィンドウの [役割と機能の削除ウィザードの起動] をクリックします。「役割と機能の削除ウィザード」ウィンドウを表示されますので、[次へ] をクリックします。

「役割と機能の削除ウィザード」ウィンドウの [対象サーバーの選択] で、[次へ] をクリックします。

また、次の [サーバーの役割の削除] で、[Active Directory ドメインサービス] のチェックを外します。

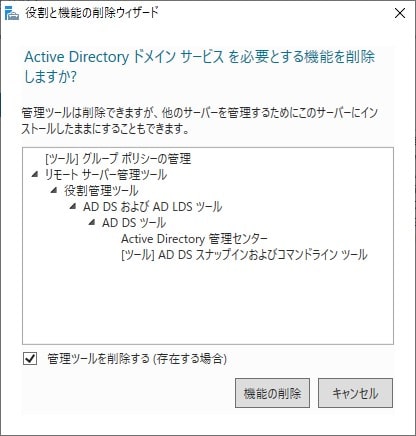

「役割と機能の削除ウィザード」ダイアログが表示されます。

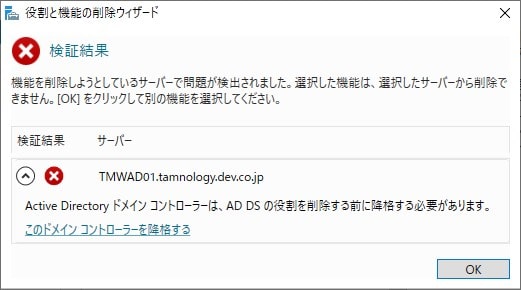

「役割と機能の削除ウィザード」メッセージが表示されます。

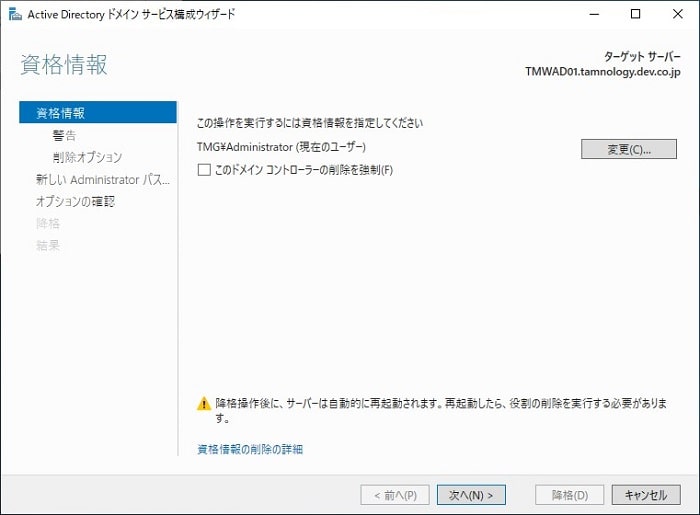

「Active Directory ドメインサービス構成ウィザード」ウィンドウが表示されます。

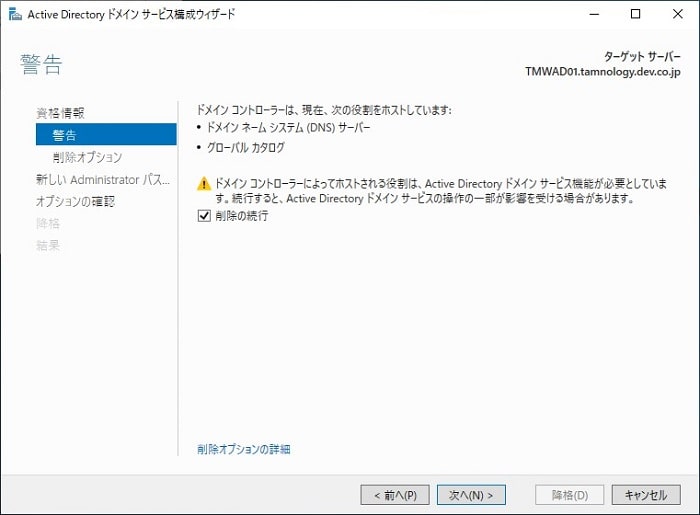

次に、「Active Directory ドメインサービス構成ウィザード」ウィンドウの [警告] で、[削除の続行] をチェックし、[次へ] をクリックします。

また、次の [削除オプション] で、[次へ] をクリックします。

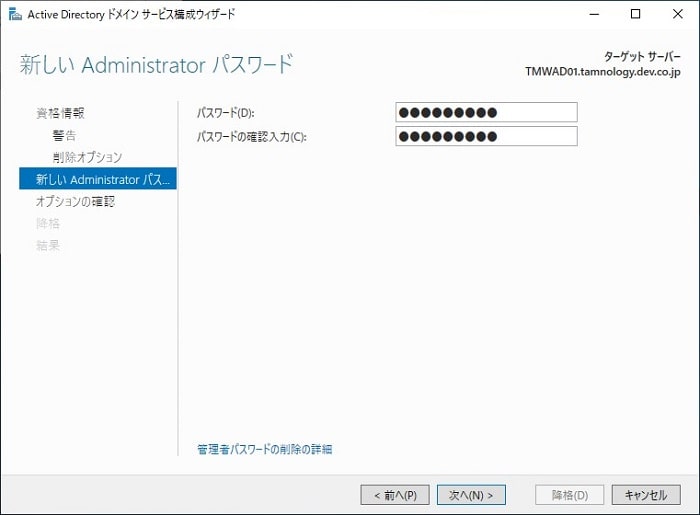

次に、「Active Directory ドメインサービス構成ウィザード」ウィンドウの [新しい Administrator パスワード] で、[パスワード]、[パスワードの確認入力] をそれぞれ入力し、[次へ] をクリックします。

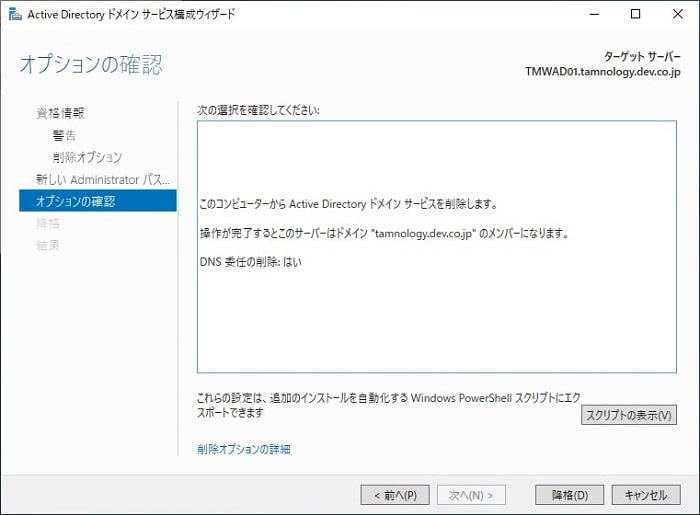

また、次の [オプションの確認] で、[降格] をクリックします。

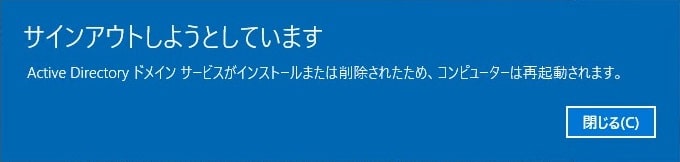

ドメインコントローラーからの降格が完了すると、サインアウトのダイアログが表示されます。

再起動後、「Active Directory ユーザーとコンピューター」ウィンドウで、ドメインコントローラーを確認します。

メンバーサーバ―を確認します。

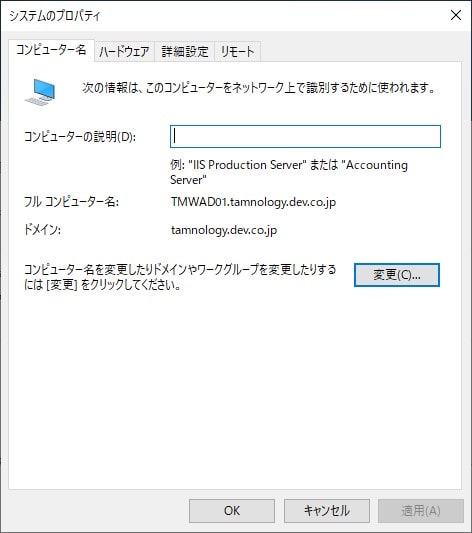

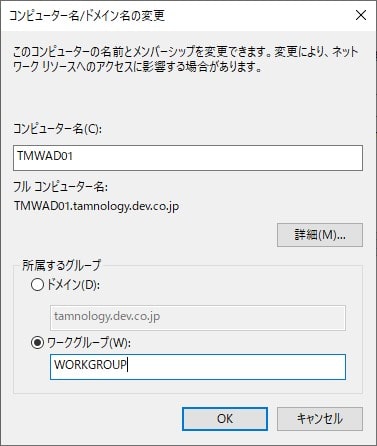

次に、旧 AD サーバーをドメインから離脱させるため、「システムのプロパティ」ウィンドウを表示します。

「コンピューター名/ドメイン名の変更」ウィンドウが表示されます。

[所属するグループ] を [ドメイン] から [ワークグループ] に変更し、[OK] をクリックします。

再起動を指示されますので、そのまま指示に従い再起動を実行します。

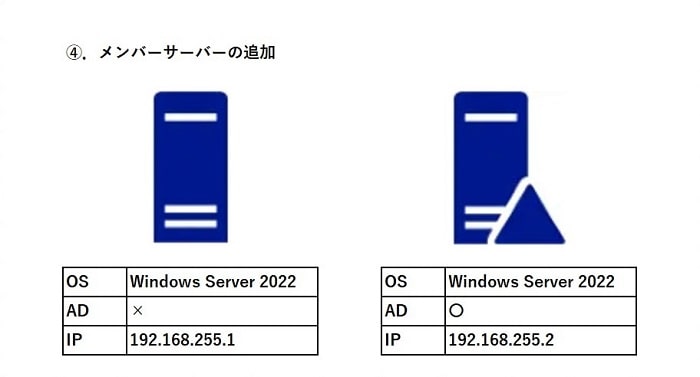

ステップ4

ステップ4では、新 AD サーバーのドメインへの参加手順となります。

「ステップ1」と同様の手順のため説明を割愛いたします。

ステップ5

ステップ5では、メンバーサーバ―のドメインコントローラーへの昇格手順となります。

「ステップ2」と同様の手順ため、手順が異なる FSMO の移行以外は説明を割愛いたします。

新 AD サーバ―の構築後、「Active Directory ユーザーとコンピューター」ウィンドウでドメインコントローラーを確認します。

イベントログなどを確認し、新 AD サーバーに問題がない場合、FSMO の移行を実施します。

なお。移行元は仮の AD サーバー、移行先は新 AD サーバーです。

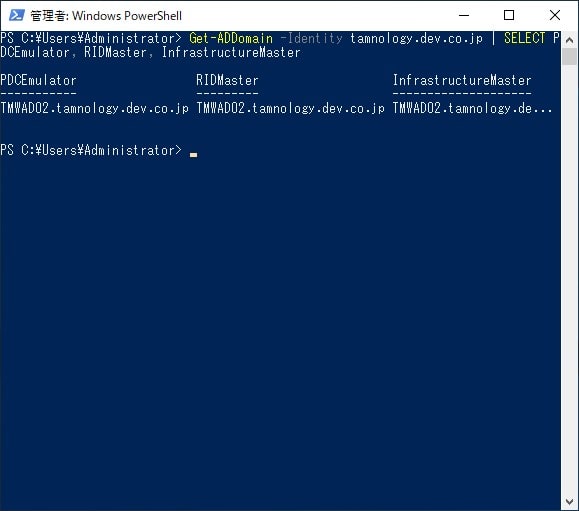

FSMO(ドメイン名前付けマスター、スキーママスター)の役割を保有するサーバを確認するため、「Windows PowerShell」ウィドウで、以下のコマンドを実行します。

Get-ADForest -Identity [ドメイン名] | SELECT DomainNamingMaster, SchemaMasterさらに、もう一度、FSMO(PDC エミュレーター、RID マスター、インフラストラクチャ マスター)の役割を保有するサーバを確認するため、「Windows PowerShell」ウィドウで、以下のコマンドを実行します。

Get-ADDomain -Identity [ドメイン名] | SELECT PDCEmulator, RIDMaster, InfrastructureMaster仮の AD サーバーが FSMO(ドメイン名前付けマスター、スキーママスター) の役割を保有しているため、以下のコマンドを実行し、新 AD サーバーへ移行します。

Move-ADDirectoryServerOperationMasterRole -Identity [コンピューター名] 0,1,2,3,4FSMO の移動コマンド実行後、再度、FSMO の役割を保有するサーバを確認するコマンドを実行すると、新 AD サーバーに移行されていることが確認できます。

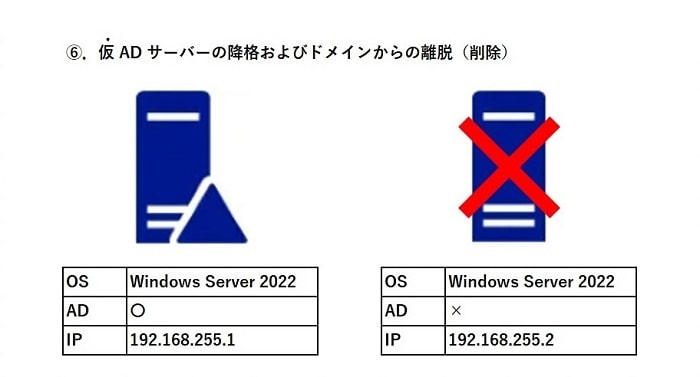

ステップ6

ステップ6では、仮の AD サーバーのドメインコントローラーからの降格とドメインからの離脱(削除)手順となりますが、「ステップ3」と同様の手順ため、作業終了後の画面イメージを紹介いたします。

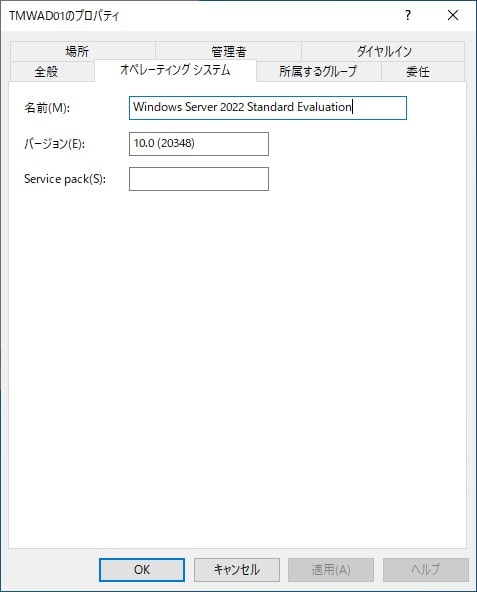

仮の AD サーバーのドメインコントローラーからの降格とドメインからの離脱後、「Active Directory ユーザーとコンピューター」ウィンドウで、ドメインコントローラーを確認します。

次に、新 AD サーバのプロパティを確認します。

AD のマイグレーション検証

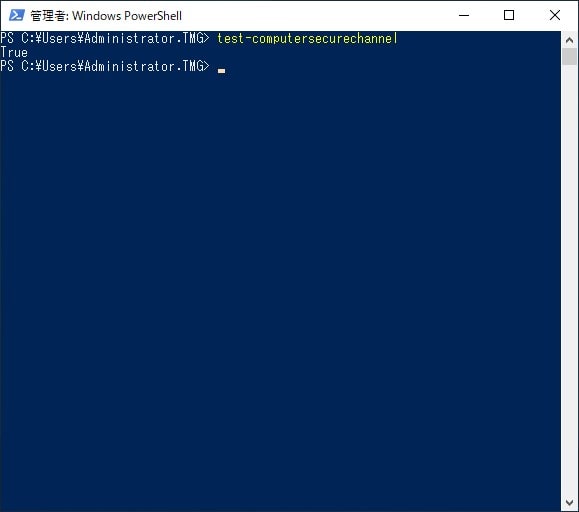

AD サーバーのマイグレーション作業が完了したため、メンバーサーバ―から AD サーバーの検証を実施します。

メンバーサーバ―にログインし、ドメインとのセキュアチャネルを確認するため「Windows PowerShell」ウィドウで、以下のコマンドを実行します。

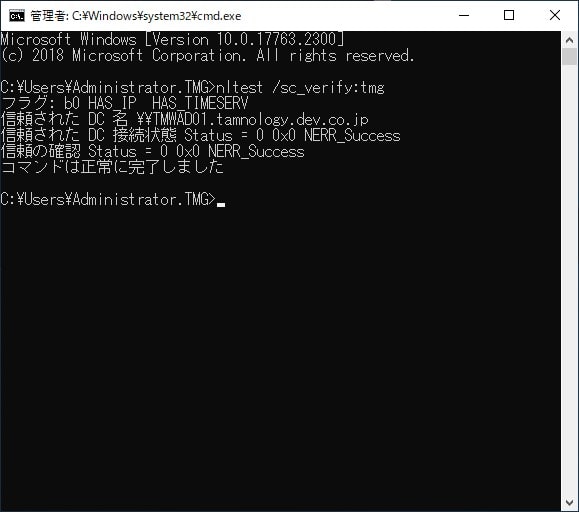

Test-ComputerSecureChannel次に、AD への参加を確認するため「コマンドプロンプト」ウィンドウで、以下のコマンドを実行します。

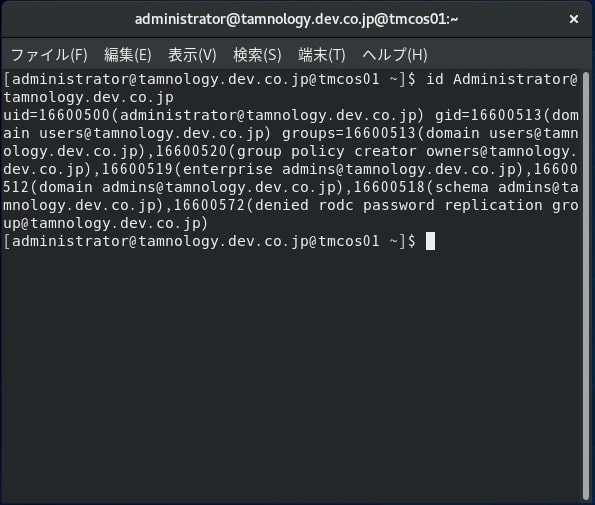

nltest /sc_verify:[ドメイン名]次に、AD に参加している Linux OS(CentOS) から AD の検証を実施します。

AD アカウントを使い CentOS へログインします。

Linux OS の AD への参加手順は、別の記事でまとめていますので、よろしければこちらをご覧ください。

次に、AD アカウントの識別情報を確認するため、「ターミナル」ウィンドウで、以下のコマンドを実行します。

id [AD アカウント]まとめ

以上が、AD のマイグレーション手順となります。

いかがでしたでしょうか。

メインの作業は、ドメインコントローラーへの昇格と降格となりますが、他の作業も含め、マイグレーション手順を間違えた場合、致命的なエラーにつながる恐れがあります。

しかし、それほど難しい手順はありませんので、正しい手順を策定することで致命的なエラーを回避することができると思います。

通常の手順は、おそらく、以下の通りだと思います。

1.新 AD(新 IP アドレス)の構築(既存ドメインへの追加)

2.クライアントの DNS を新 IP アドレスへ切り替え

3.旧 AD(旧 IP アドレス)の削除(メンバーサーバへの降格、ドメインからの離脱)

同一 IP アドレス、ホスト名にマイグレーションするケースは稀だと思いますが、本稿の例で紹介した通り、 新旧の AD が同一 IP アドレス、ホスト名でもマイグレーションは可能です。

なお、AD は Linux OS に構築することも可能です。AD を Linux OS に構築する手順は、別の記事でまとめていますので、よろしければこちらの方もご覧ください。

最後までお読みいただきありがとうございました。

では。